概要

「パス・ザ・チケット (Pass-the-Ticket, PtT)」攻撃は、ネットワーク(特に Windows ドメイン/Active Directory 環境)で使われる Kerberos 認証プロトコル を悪用する攻撃手法の一種です。正規ユーザーが持っている認証用の「チケット (ticket)」を盗み、それを使って認証をすり抜け、他のコンピュータやサービスに不正にアクセスすることを可能にします。 (Cymulate)

以下、もう少し詳しく仕組み・流れ・対策などを説明します。

目次

なぜ「チケット (ticket)」が狙われるのか?背景

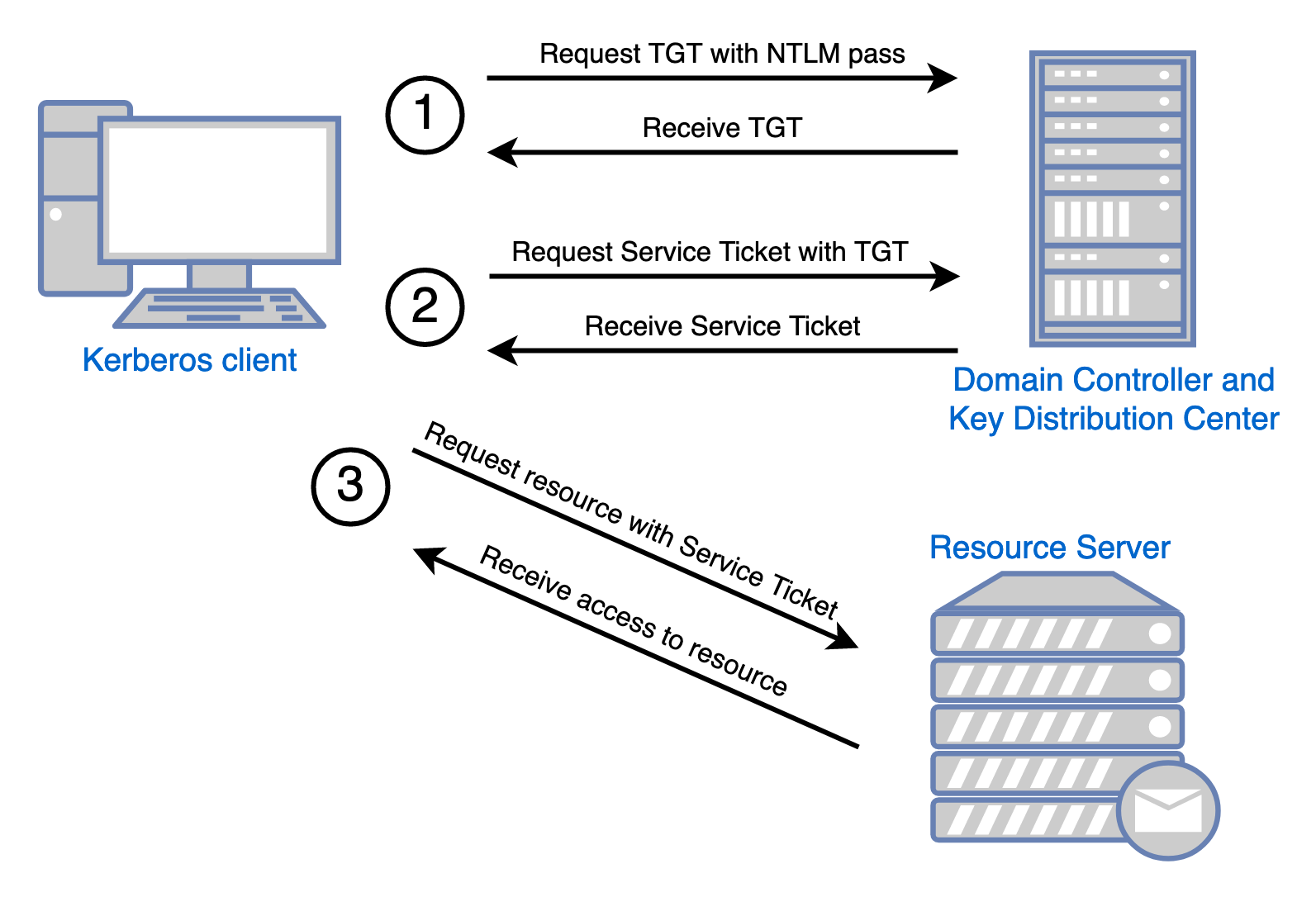

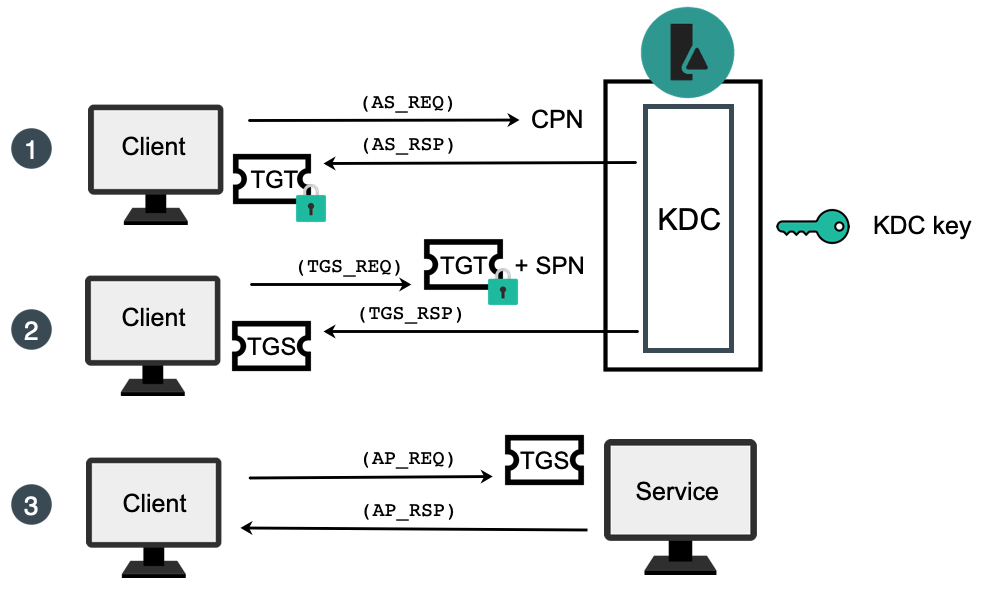

- Windows ドメイン環境では、ユーザーが一度正しく認証されると、繰り返しパスワード入力することなく各種サービスにアクセスできるように、Kerberosチケット(TGT や TGS など)が発行・利用されます。 (Cymulate)

- チケットが一度発行されると、それ自体が「このユーザーはこういう権限を持っている」ことを証明するものとして機能します。チケットが有効な間、(発行元である KDC=Key Distribution Center が許可する範囲で)何度でも利用可能です。 (attack.mitre.org)

- そのため、パスワードそのものを知らなくても、正当なチケットさえ持っていれば、そのユーザーになりすましてアクセスが可能になります。 (Semperis)

典型的な攻撃の流れ

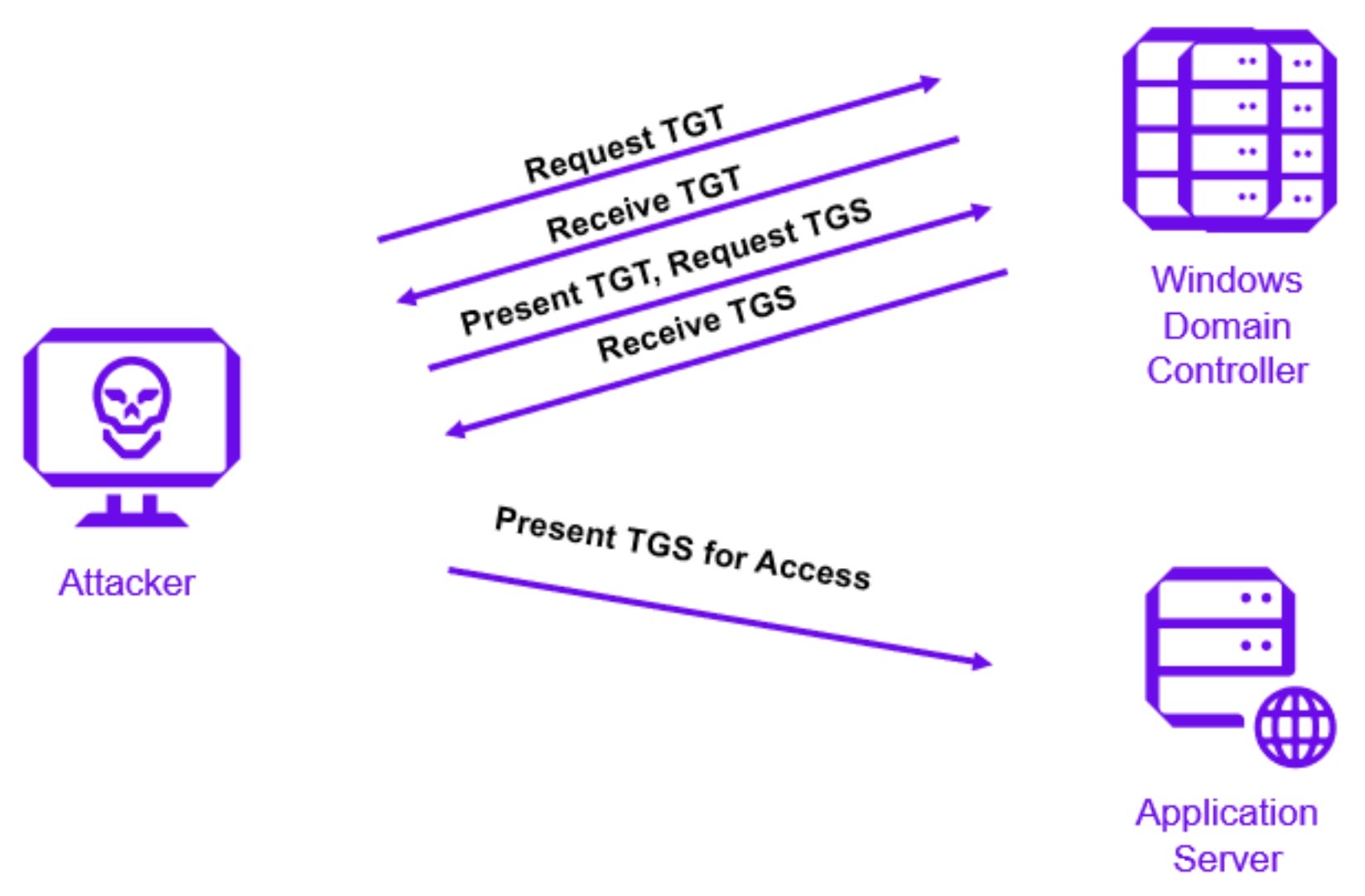

- 最初の侵入(Initial Compromise)

攻撃者はまず何らかの方法(フィッシング、マルウェア、脆弱性の悪用など)で内部ネットワークに入り込みます。通常、最初は権限レベルが高くない普通のユーザー権限です。 (Semperis) - メモリから Kerberos チケットを抽出(Ticket Dump)

攻撃者は、被害マシン上で動作するプロセス(特にLSASS.exe等)から、TGT(Ticket Granting Ticket)や TGS(Service Ticket)など、既に取得されているチケットを抽出します。代表的なツールに (Netwrix)- 例:ツールとしては Mimikatz、Rubeus、Kekeo などがよく使われます。 (picussecurity.com)

- チケットファイルをエクスポートしたり、別セッションへ注入(inject)したりするのが典型的。 (thehacker.recipes)

- チケットを使って別マシン/サービスへアクセス

抽出したチケットを、自分のセッション/マシンに注入して(あるいは別マシンへ持ち出して)、本来そのチケットの所有者として振る舞います。サービスへのアクセス要求を、正規ユーザーと同じように行います。 (Cymulate)- KDC にチケットを提示すれば、利用者として認められてサービス・リソースを使えることもあります。 (picussecurity.com)

- この過程で、パスワードの入力は不要。既存チケットの再利用で認証可能。 (Cymulate)

- 横展開 (Lateral Movement)/権限昇格 (Privilege Escalation)

攻撃者は、最初に侵入した端末で権限を上げたり、他のアカウントのチケットを奪ったりして、より重要なサーバや管理者アカウントへアクセスを拡大します。 (Semperis)- 特に「管理者」や「ドメインコントローラー」など重要なアカウントのチケットが盗まれると被害が大きい。 (BeyondTrust)

- チケットの有効期間中なら攻撃者は検出されにくい「なりすまし状態」のまま行動できることが多い。 (Semperis)

特に注意すべき点/なぜ危険か

- パスワード自体を知られなくても済むため、パスワード強度だけでは防げない。 (SentinelOne)

- 正常なユーザーの操作に見えるため、監視ログだけでは異常とは気付きにくい。特に「通常使わないマシンからのログイン」など、挙動の異常を見つけ出す必要がある。 (Semperis)

- 多要素認証 (MFA) やパスワード変更だけでは十分ではないケースがある。盗まれたチケットの有効期限内では、MFA をバイパスできることも。 (BeyondTrust)

- チケットの「寿命 (lifetime)」が長いと、それだけ攻撃者が利用できる時間が伸びる。デフォルト設定が使われている環境では、寿命は短くすることも検討が必要。 (Semperis)

見つけるには / 防ぐには(対策)

以下のような対策を組み合わせて導入することが効果的です。

| 項目 | 内容 |

|---|---|

| 監査 (ログ追跡・異常検知) | Kerberos 関連のイベント(チケット取得、サービスチケット使用、異常なアクセス元からのログオンなど)を監視し、異常パターンを検出。たとえば「通常使われないマシンからのログイン」や「予想外の時刻によるアクセス」など。 (Cymulate) |

| チケット有効期間の調整 | デフォルトのチケット寿命を見直して、短く設定することで悪用可能な時間を減らす。 (Semperis) |

| 最小特権の原則 (Least Privilege) | 管理者権限を持つアカウントを必要最小限に抑え、通常作業には一般ユーザー権限を使う。不要な共有管理者アカウントの排除。 (BeyondTrust) |

| エンドポイント/プロセス保護 | LSASS.exe 等のプロセスからの情報漏えいを防ぐ。メモリ読み取りが難しい構成や権限管理を行う。セキュリティパッチを適用する。 (Netwrix) |

| 異常なツール使用の検知 | Mimikatz や Rubeus 等のツールが使われている痕跡がないかを監視。 (picussecurity.com) |

| ネットワーク分離・アクセス制限 | 信頼できない端末から重要資源へアクセスできる範囲を制限。ネットワーク上での動き回りを制限。 |

| セキュリティ教育・運用ルール | 不審なメール等への対応、アカウントの使い分け、ログオン/アクセス記録のチェック体制を整備。 |

用語整理・関連

- TGT (Ticket Granting Ticket):ユーザーがまず取得するチケット。これを使ってサービスごとのアクセスチケット (TGS) を取得する。 (ウィキペディア)

- TGS (Service Ticket, Ticket-Granting Service):特定サービスへアクセスするためのチケット。TGT を使って取得。 (Netwrix)

- 「Golden Ticket」「Silver Ticket」等の派生:さらに高度なチケット偽造・長期不正アクセス用の手口。パス・ザ・チケットと関連して語られることが多い。 (BeyondTrust)

- MITRE ATT&CK識別:「Use Alternate Authentication Material: Pass the Ticket (T1550.003)」という技術分類があります。 (attack.mitre.org)

コメント